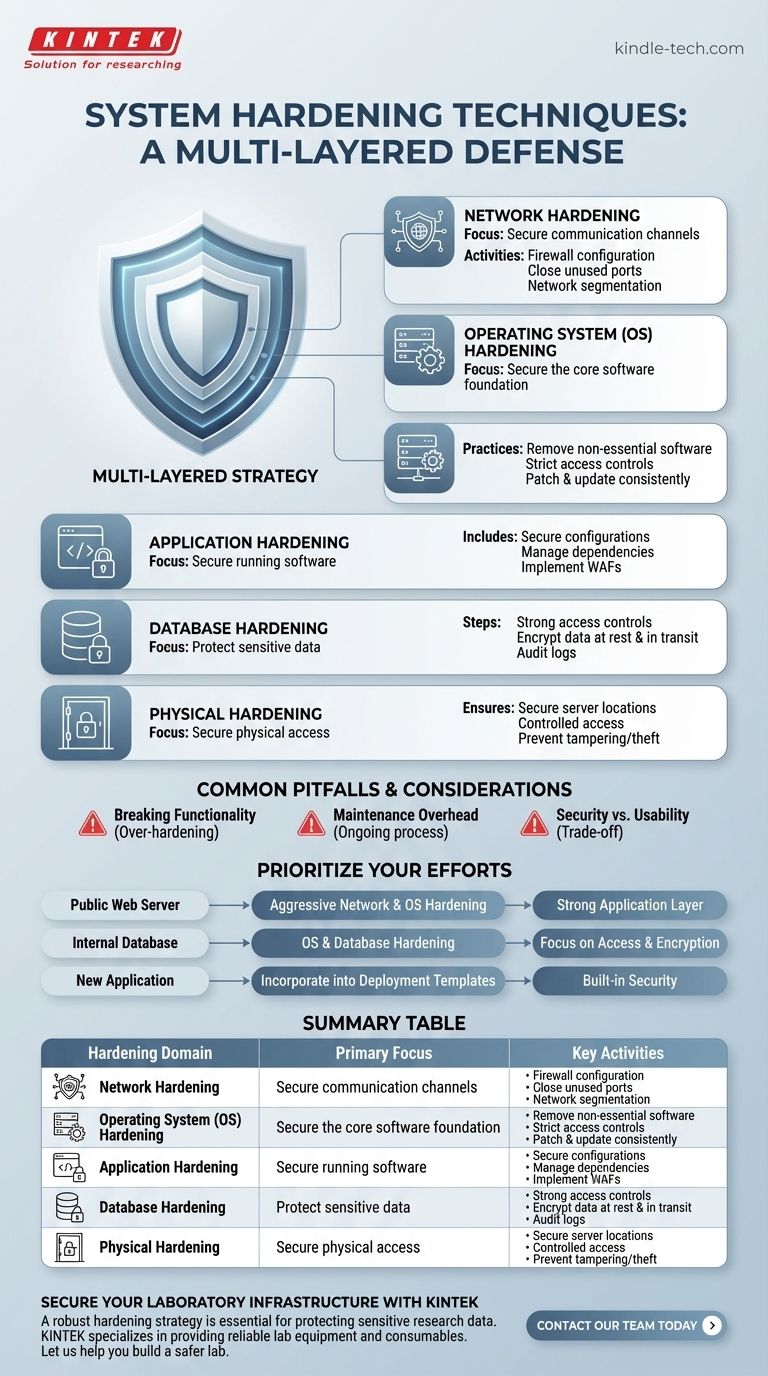

Embora não exista um número único e universalmente aceite, é mais eficaz pensar no endurecimento não como uma lista de técnicas, mas como uma disciplina organizada em vários domínios centrais. Estes domínios abrangem a proteção de tudo, desde a ligação de rede e o sistema operativo até às aplicações e bases de dados específicas em execução no sistema.

A perspetiva mais crítica é que o endurecimento do sistema é uma estratégia em múltiplas camadas, e não uma ação única. A verdadeira segurança advém da aplicação de um conjunto consistente de princípios em todas as camadas da sua pilha tecnológica, desde a rede até à própria aplicação.

Os Pilares Centrais do Endurecimento do Sistema

O endurecimento do sistema é o processo de redução da "superfície de ataque" de um sistema, eliminando potenciais vulnerabilidades de segurança. Isto é conseguido através da aplicação de uma abordagem de defesa em profundidade em várias áreas distintas, mas interligadas.

1. Endurecimento da Rede (Network Hardening)

Este domínio foca-se na proteção dos canais de comunicação de e para os seus servidores. É frequentemente a primeira linha de defesa contra ameaças externas.

As atividades chave incluem a implementação e configuração de firewalls para controlar o tráfego, o fecho de todas as portas de rede desnecessárias e a utilização de segmentação de rede para isolar sistemas críticos dos menos seguros.

2. Endurecimento do Sistema Operativo (SO)

Esta é a base da segurança do servidor, focando-se no software central que gere o hardware e os recursos. Um SO comprometido fornece a um atacante um controlo amplo.

As práticas comuns envolvem a remoção de todo o software e serviços não essenciais, a implementação de controlos de acesso de utilizador rigorosos (Princípio do Menor Privilégio) e a garantia de que o SO é consistentemente corrigido e atualizado.

3. Endurecimento de Aplicações (Application Hardening)

As aplicações são frequentemente o ponto de interação mais direto para os utilizadores e, portanto, um alvo principal para os atacantes. Esta camada envolve a proteção do software que é executado sobre o SO.

Isto inclui a proteção das configurações das aplicações, a gestão de dependências de terceiros para vulnerabilidades conhecidas e a implementação de firewalls de aplicações web (WAFs) para serviços baseados na web.

4. Endurecimento de Bases de Dados (Database Hardening)

As bases de dados frequentemente armazenam as informações mais sensíveis de uma organização, desde dados de clientes a registos financeiros. A sua proteção é fundamental.

Os passos essenciais incluem a imposição de controlos de acesso rigorosos aos utilizadores da base de dados, a encriptação de dados sensíveis tanto em repouso como em trânsito e a auditoria regular dos registos da base de dados em busca de atividades suspeitas.

5. Endurecimento Físico (Physical Hardening)

Embora seja frequentemente negligenciada na era da computação em nuvem, a segurança física continua a ser um componente crítico de uma estratégia de endurecimento abrangente.

Isto garante que os servidores e equipamentos de rede estão localizados em áreas fisicamente seguras, como salas de servidores trancadas com acesso controlado, para prevenir adulterações ou roubos físicos não autorizados.

Armadilhas e Considerações Comuns

A implementação de técnicas de endurecimento não está isenta de desafios. Uma estratégia mal executada pode criar mais problemas do que resolve, realçando a necessidade de uma abordagem equilibrada.

O Risco de Quebrar a Funcionalidade

A armadilha mais comum é o endurecimento excessivo de um sistema. Desativar serviços agressivamente, fechar portas ou alterar permissões sem testes adequados pode facilmente quebrar dependências de aplicações e perturbar as operações de negócio.

A Sobrecarga de Manutenção

O endurecimento não é um evento único. Cria um fardo de manutenção contínuo para gerir patches, rever configurações e auditar controlos de acesso, o que requer tempo e recursos dedicados.

Segurança vs. Usabilidade

Frequentemente, existe uma troca direta entre segurança e usabilidade. Sistemas altamente seguros podem exigir procedimentos de login complexos ou acesso restrito que podem frustrar os utilizadores e impedir a produtividade se não forem implementados de forma ponderada.

Como Priorizar os Seus Esforços de Endurecimento

A sua estratégia de endurecimento deve ser guiada pela função específica do sistema e pela sensibilidade dos dados que ele processa.

- Se o seu foco principal for um servidor web acessível publicamente: Comece com um endurecimento agressivo da rede e do SO para proteger contra ataques externos automatizados e adicione uma forte camada de endurecimento de aplicações.

- Se o seu foco principal for um servidor de base de dados interno: Priorize o endurecimento do SO e da base de dados, com um foco extremo nos controlos de acesso de utilizadores e na encriptação de dados.

- Se estiver a implementar uma nova aplicação do zero: Incorpore o endurecimento nos seus modelos de implementação e processos automatizados para garantir que a segurança é incorporada e consistente desde o primeiro dia.

Em última análise, o endurecimento eficaz é um processo contínuo de redução de risco, e não uma busca por um sistema inquebrável.

Tabela de Resumo:

| Domínio de Endurecimento | Foco Principal | Atividades Chave |

|---|---|---|

| Endurecimento de Rede | Proteção dos canais de comunicação | Configuração de firewall, fecho de portas não utilizadas, segmentação de rede |

| Endurecimento do SO | Proteção do sistema operativo central | Remoção de serviços não essenciais, controlos de acesso rigorosos, aplicação de patches |

| Endurecimento de Aplicações | Proteção do software em execução | Configurações seguras, gestão de vulnerabilidades, WAFs |

| Endurecimento de Bases de Dados | Proteção de dados sensíveis | Controlos de acesso rigorosos, encriptação de dados, auditoria de atividades |

| Endurecimento Físico | Prevenção de adulterações físicas | Acesso seguro à sala de servidores, ambientes controlados |

Proteja a Infraestrutura do Seu Laboratório com a KINTEK

Uma estratégia de endurecimento robusta é essencial para proteger dados de investigação sensíveis e garantir a integridade das suas operações laboratoriais. Os princípios de endurecimento de rede, SO, aplicação e base de dados aplicam-se diretamente à proteção do equipamento e software sofisticados que alimentam os laboratórios modernos.

A KINTEK especializa-se no fornecimento de equipamento e consumíveis de laboratório fiáveis, e compreendemos que a segurança é um componente fundamental do seu trabalho. Quer esteja a automatizar processos ou a gerir dados críticos, um ambiente seguro é inegociável.

Deixe-nos ajudá-lo a construir um laboratório mais seguro. A nossa experiência pode apoiar os seus esforços para manter um ambiente de investigação endurecido, em conformidade e eficiente.

Contacte a nossa equipa hoje para discutir as necessidades específicas de segurança e equipamento do seu laboratório.

Guia Visual

Produtos relacionados

- Prensa Isostática a Quente para Pesquisa de Baterias de Estado Sólido

- Forno de Prensagem a Quente a Vácuo Máquina de Prensagem a Vácuo Forno Tubular

- Molde de Prensa de Laboratório de Carboneto para Aplicações Laboratoriais

- Máquina de Forno de Prensagem a Quente a Vácuo Prensagem a Vácuo Aquecida

- Equipamento de Sistema de Máquina HFCVD para Revestimento de Nano-Diamante em Matriz de Trefilação

As pessoas também perguntam

- Quais são algumas das propriedades atraentes dos produtos prensados isostaticamente a quente? Alcance Densidade Perfeita e Desempenho Superior

- Qual é a temperatura de uma prensa isostática a quente? Alcance a Densificação Ótima para Seus Materiais

- A prensagem isostática a quente é um tratamento térmico? Um guia para o seu processo termomecânico único

- Qual é a temperatura da prensagem isostática a quente? Obtenha Densidade Total para Componentes Críticos

- O que é o tratamento HIP para metais? Elimine Defeitos Internos para um Desempenho Superior da Peça